巧妙に手口を変えるサイバーテロリストとの戦い

F5 Distributed Cloudで大規模なDDoS攻撃を阻止する

サイバー攻撃は新たな常識となり、「もし」という仮定で考えるのではなく、いつでも起こりうる危機として対策される時代になっています。企業組織のデジタル資産を差し押さえる身代金の要求は、現在、非常に頻繁に発生しているようです。F5では、このような攻撃をかなりの割合で目にしています。この記事では、F5 Distributed Cloud を使用してオンライン ゲーム会社を攻撃から保護した弊社の直接の経験を共有したいと思います。

多くのサイバーインシデントがそうであるように、ここに挙げたインシデントも、「攻撃を受け、身代金を要求された」という通報から始まりました。そのため、緊急オンボーディングを実施した後、すぐに攻撃の規模と巧妙さに気づきました。 以下の図 1 は、F5のプラットフォームに到達した攻撃トラフィックの記録を示しています。ピーク時には、世界中から 平均 125 万件/秒のリクエストが送信されていました。

攻撃者は巧妙で本気でした。攻撃者は2日間にわたる大規模攻撃を継続するための十分なリソースを保持しており、何度も作戦を立て直すことができました。攻撃者の手口の幾つかをご紹介いたします

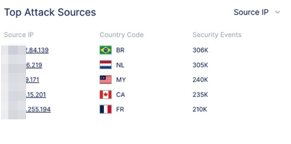

- 複数のソースIPを循環させ、ソースIPに基づいてトラフィックをフィルタリングするネットワークACLを迂回。図2は複数のソースIPを使用する攻撃者と関連するセキュリティイベントを示しています。

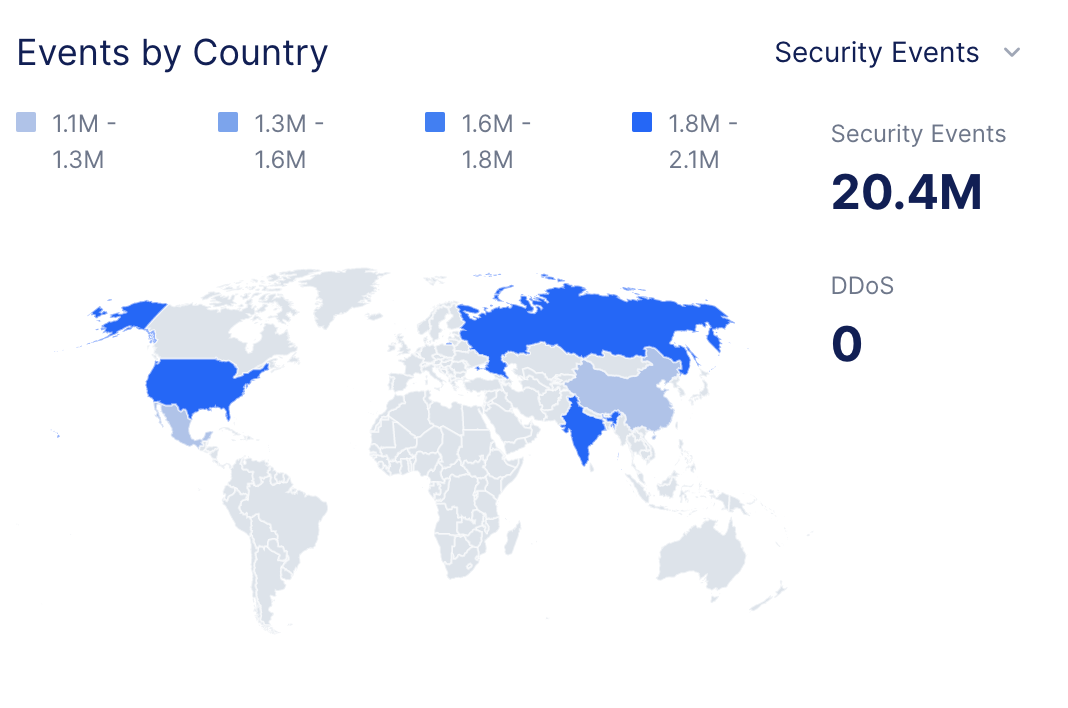

- 地理的な位置情報に基づくブロッキングを回避するため異なる攻撃元の位置を循環。図3は、1時間ごとに変化する攻撃元の位置を示しています。

- 複数のTLSフィンガープリントを循環させ、TLSフィンガープリントに定義されたブロックを迂回。図4は、フィンガープリントと登録されたセキュリティイベント

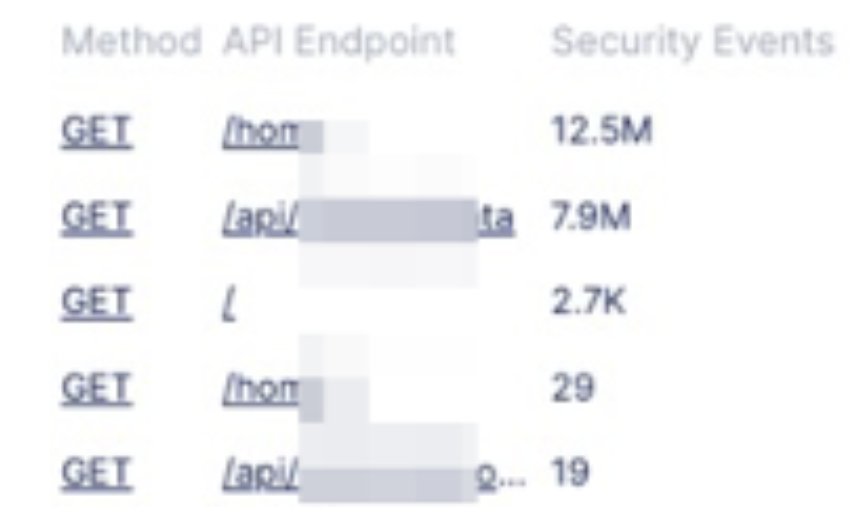

- 特定の URL エンドポイントへの呼び出しを行い、システムに負荷を与え、特定のエンドポイントに関連付けられているレート制限をバイパスします。 攻撃者はエンドポイントを複数回切り替え、登録されたイベント及び一部のエンドポイントを図5に示します。

24時間体制で攻撃を行う攻撃者に対する防御には、多層防御と高度な技術が必要です。F5 Distributed Cloud プラットフォームは、このようなレイヤーと専門知識をお客様にご提供します。図 6 は、コントロールの一部を示しています。

今回のサイバー ドッグファイトでは、この攻撃を阻止するために、コントロールのサブセットのみが展開、または、自動エンゲージされました。具体的には下記の通りです。

①F5 Global Application Delivery Networkは、オリジンサイトに最も近いトラフィックを取り込み、アプリケーションを通過させる前に検査しました。

②ACLとGeoブロックは、悪意のあるIPアドレスや業務対象外の地域からのトラフィックを遮断

③TLSフィンガープリントは悪意のあるユーザーのフィンガープリントを識別してトラフィックを遮断

④これらの検出手法で検知できない攻撃を阻止するため、レートリミットを導入

⑤悪意のあるユーザーを人工知能で検知する機能を提供

⑥ボットディフェンスによる標的とされたURLのエンドポイントに対する防御

F5の専任チームは、これらの制御により大規模なDoS攻撃を阻止することができました。プラットフォーム上で観測可能なため、トラフィックを分析し、再編成の取り組みを確認することが容易になりました。制御と可視性の組み合わせにより、攻撃者が攻撃を停止させるまで何度も修正を繰り返す中、私たちは十分な対応時間を確保することができました。

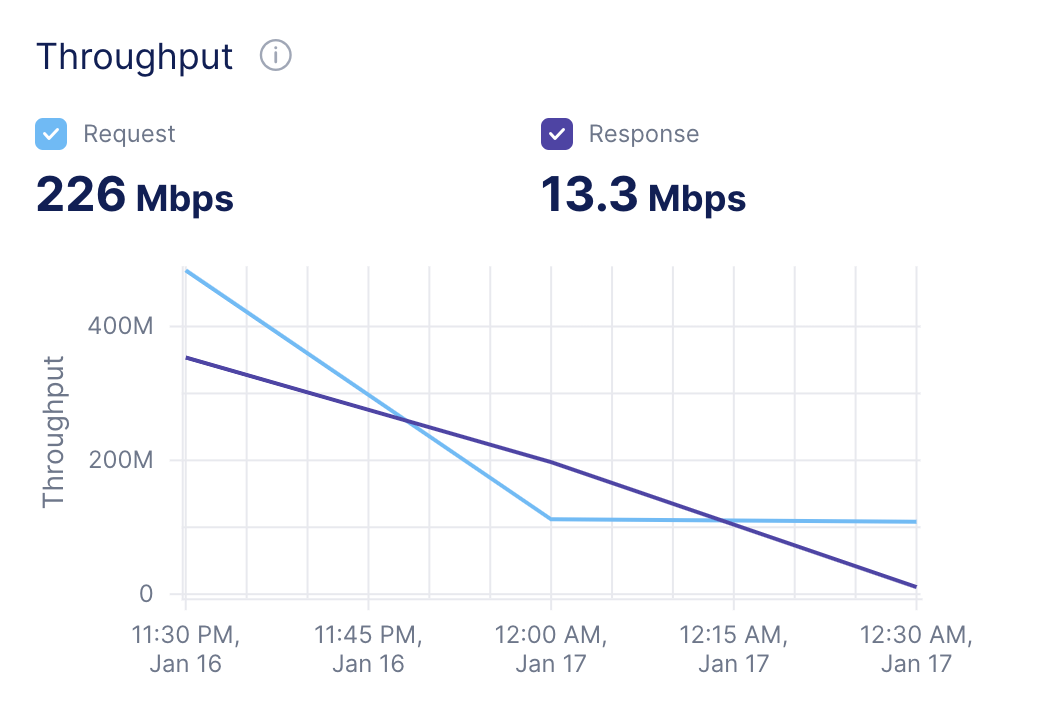

図7は、攻撃を緩和し、かつ、正規ユーザーがブロックされなかった 1 時間分の統計データを示しています。

今回の防御策はF5の専任チームによって管理された 24 ×7(24時間365日)オペレーションを行い、F5 Distributed Cloudチームが、顧客のプラットフォームとデジタル資産を安全に保ちました。

▶お問い合わせ先